近日,360追日團(tuán)隊(Helios Team)��、360安全監(jiān)測與響應(yīng)中心與360威脅情報中心發(fā)布《藍(lán)寶菇(APT-C-12)核危機(jī)行動揭露》報告���,首次披露了其捕獲的持續(xù)8年攻擊中國大陸地區(qū)的網(wǎng)絡(luò)間諜組織——藍(lán)寶菇�。

據(jù)報告透露,從2011年開始至今�,高級攻擊組織藍(lán)寶菇(APT-C-12)對我國政府、軍工�����、科研�、金融等重點(diǎn)單位和部門進(jìn)行了持續(xù)的網(wǎng)絡(luò)間諜活動���。 核工業(yè)和科研等相關(guān)行業(yè)信息是該組織的重點(diǎn)竊取目標(biāo)。

攻擊持續(xù)八年

據(jù)360追日團(tuán)隊介紹�,該團(tuán)隊捕獲的首個藍(lán)寶菇組織專用木馬出現(xiàn)在2011年3月左右。截止到目前��,360追日團(tuán)隊已捕獲該組織惡意代碼共達(dá)670余個���,其中包括60多個專門用于橫向移動的惡意插件�����;此外還發(fā)現(xiàn)了與該組織相關(guān)的40多個C&C域名和IP地址���。

由于該網(wǎng)絡(luò)間諜組織的相關(guān)惡意代碼中出現(xiàn)特有的字符串(Poison Ivy密碼是:NuclearCrisis),結(jié)合該組織的攻擊目標(biāo)特點(diǎn)�����,360威脅情報中心將該組織的一系列攻擊行動命名為核危機(jī)行動(Operation NuclearCrisis)��。聯(lián)想到核武器爆炸時的蘑菇云��,360威脅情報中心結(jié)合該組織的其他特點(diǎn),以及對APT組織的命名規(guī)則���,將該組織名為藍(lán)寶菇���。

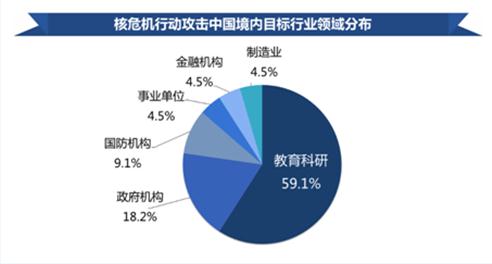

截止2018年5月,360追日團(tuán)隊已經(jīng)監(jiān)測到近30個核危機(jī)行動攻擊的境內(nèi)目標(biāo)����。其中��,教育科研機(jī)構(gòu)占比最高��,達(dá)59.1%�,其次是政府機(jī)構(gòu),占比為18.2%��,國防機(jī)構(gòu)排第三�,占9.1%。其他還有事業(yè)單位��、金融機(jī)構(gòu)制造業(yè)等占比為4.5%��。

就地域分布來看�,北京地區(qū)是核危機(jī)行動攻擊的重點(diǎn)區(qū)域,其次是上海��、海南等地區(qū)。

從攻擊目標(biāo)和攻擊的區(qū)域分布來看��,藍(lán)寶菇的目標(biāo)是核工業(yè)和科研等國防相關(guān)信息�,這在被捕獲的APT組織中,是比較突出的一點(diǎn)����。

攻擊手段更加精細(xì)

高級攻擊組織一般都會采用魚叉郵件的攻擊方式。藍(lán)寶菇的初始攻擊也主要采用魚叉郵件攜帶二進(jìn)制可執(zhí)行文件的攻擊方法:即攻擊者向受害者發(fā)送仿冒官方郵件���,誘導(dǎo)受害者點(diǎn)擊郵件所攜帶的惡意附件�。

360威脅情報專家透露�,藍(lán)寶菇組織在文件偽裝方面確實(shí)下足了功夫,所采用的魚叉郵件更加逼真�����,受害者往往被安裝后門卻毫不覺察�����。

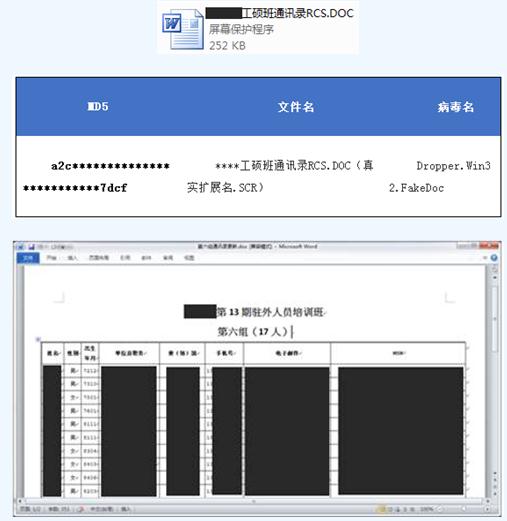

以最為頻繁使用的“通信錄”誘餌文件為例:攻擊者使用了RLO控制符��,使字符的顯示順序變成從右至左,這樣可以隱藏文件的真實(shí)擴(kuò)展名�。除了對誘餌文件的文件名進(jìn)行精心偽裝外,攻擊者對誘餌文件的內(nèi)容也進(jìn)行了精心的設(shè)計��。

受害者打開的Word文檔的內(nèi)容確實(shí)為相關(guān)機(jī)構(gòu)工作人員或相關(guān)培訓(xùn)參與者的詳細(xì)通信錄信息(如截圖所示)����。這使得被攻擊者更加難以識破其中的攻擊行為。

考慮到被攻擊目標(biāo)本身所處機(jī)構(gòu)的敏感性�,安全分析人員認(rèn)為,這說明攻擊者在發(fā)起攻擊的過程中�,已經(jīng)對攻擊的目標(biāo)機(jī)構(gòu)或個人有了比較充分的了解。

此外��,該組織使用的專用木馬還采用了一定程度的對抗技術(shù)���,比如對抗殺毒軟件和對抗輕量級虛擬機(jī)的技術(shù),降低被發(fā)現(xiàn)的概率��。

據(jù)了解����,自2015年5月,360截獲并披露針對我國的首個APT組織海蓮花以來�����,截至2018年6

月底,360威脅情報中心已累計截獲38個針對中國的APT組織��,有力地維護(hù)了國家與企業(yè)的信息安全�。

附 藍(lán)寶菇網(wǎng)絡(luò)間諜活動主要時間點(diǎn):

1)2011年3月,首次發(fā)現(xiàn)與該組織相關(guān)的木馬�,針對政府相關(guān)機(jī)構(gòu)進(jìn)行攻擊。

2)2011年11月�,對某核工業(yè)研究機(jī)構(gòu)進(jìn)行攻擊。

3)2012年1月��,對某大型科研機(jī)構(gòu)進(jìn)行攻擊�����。

4)2012年3月�����,對某軍事機(jī)構(gòu)進(jìn)行攻擊�。

5)2012年6月,對國內(nèi)多所頂尖大學(xué)進(jìn)行攻擊���。

6)2013年6月����,對某中央直屬機(jī)構(gòu)進(jìn)行攻擊,同時開始使用新類型的RAT����。

7)2014年8月,發(fā)現(xiàn)該組織使用5種以上的橫向移動惡意代碼針對重點(diǎn)目標(biāo)機(jī)構(gòu)進(jìn)行大量橫向移動攻擊�。

8)2014年12月,發(fā)現(xiàn)新的RAT�,我們將其命名為Bfnet,該后門具備竊取指定擴(kuò)展名文檔等重要功能�。

9)2015年9月,針對多個國家的華僑辦事機(jī)構(gòu)進(jìn)行攻擊��。

10)2018年4月�,針對國內(nèi)某重要敏感金融機(jī)構(gòu)發(fā)動魚叉郵件攻擊。